Разбиране на уязвимостите на съвременните DCS

Индустриалните контролни системи са изправени пред нарастващи киберзаплахи, като 68% от операторите на критична инфраструктура съобщават поне една разрушителна атака през 2024 г. (Институт SANS). Остаряващите архитектури на DCS без вградена сигурност излагат уязвимости, особено чрез наследени протоколи като Modbus и PROFINET. Несигурните системи без пачове изпитват 3,5 пъти повече целеви атаки, причинявайки средни разходи за инциденти от 4,5 милиона долара според IBM Security.

Прилагане на многостепенни защитни механизми

Сегментирането на мрежата намалява въздействието на пробивите с 83%, когато се прилага с OT-специфични защитни стени (NIST SP 800-82). Прилагането на строги контролни достъпи с многофакторна автентикация блокира 99,9% от проникванията с използване на идентификационни данни (Доклад за сигурността на Microsoft). Непрекъснатото наблюдение на трафика открива аномалии средно за 42 секунди, в сравнение с 207 дни при конвенционалните методи.

Приоритизиране на протоколите за реакция на заплахи

Организациите с ръководства за инциденти в реално време ограничават пробивите с 54% по-бързо (Институт Понемон). Тримесечните симулации на пробиви подобряват ефективността на реакцията с 67%, докато автоматизираните почасови архиви на системата намаляват целите за време за възстановяване с 89%. Изолирането на критични възли в рамките на 15 минути поддържа 98% оперативна непрекъснатост по време на кризи.

Валидиране на рамки за съответствие

Обектите, съвместими с IEC 62443, имат с 76% по-малко инциденти със сигурността. Годишната проверка на протоколите за криптиране предотвратява 93% от опитите за изтичане на данни, докато прозрачната документация на политиките намалява средно глобите с 2,3 милиона долара. Одитите на трети доставчици затварят 85% от уязвимостите в доставната верига.

Изграждане на киберсъзнателна организационна култура

Месечните симулации на фишинг намаляват процента на кликвания от 30% на 2% в рамките на шест месеца. Брифингите за разузнаване на заплахи дават възможност на инженерите да идентифицират с 73% повече аномалии, докато програмите за активно докладване на уязвимости намаляват инцидентите поради човешка грешка с 70%. Сертифицираният по сигурността персонал е свързан с 58% по-ниски разходи при пробиви.

Планиране на проактивни системни ъпгрейди

Подмяната на неподдържан хардуер в рамките на 90 дни елиминира 92% от известните експлойти. Стратегическото прилагане на пачове по време на прозорци за поддръжка предотвратява 80% от проблемите с съвместимостта, докато офлайн тестването на актуализации намалява неуспехите при внедряване с 65%. Тези мерки заедно намаляват времето на престой на системата с 78% годишно.

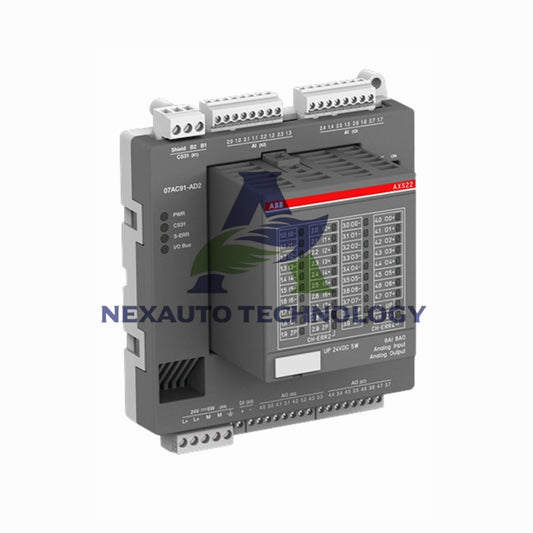

Вижте по-долу популярните артикули за повече информация в Nex-Auto Technology.