Comprendre les vulnérabilités modernes des DCS

Les systèmes de contrôle industriel font face à des menaces cybernétiques croissantes, 68 % des opérateurs d'infrastructures critiques rapportant au moins une attaque perturbatrice en 2024 (SANS Institute). Les architectures DCS vieillissantes sans sécurité intégrée exposent des vulnérabilités, notamment via des protocoles hérités comme Modbus et PROFINET. Les systèmes non corrigés subissent 3,5 fois plus d'attaques ciblées, entraînant des coûts moyens d'incident de 4,5 millions de dollars selon IBM Security.

Mise en œuvre de mécanismes de défense en couches

La segmentation du réseau réduit l'impact des violations de 83 % lorsqu'elle est mise en œuvre avec des pare-feu spécifiques à l'OT (NIST SP 800-82). L'application de contrôles d'accès stricts avec authentification multifactorielle bloque 99,9 % des intrusions basées sur les identifiants (Rapport de sécurité Microsoft). La surveillance continue du trafic détecte les anomalies en 42 secondes en moyenne, contre 207 jours pour les méthodes conventionnelles.

Priorisation des protocoles de réponse aux menaces

Les organisations disposant de guides d'intervention en temps réel contiennent les violations 54 % plus rapidement (Ponemon Institute). Les simulations trimestrielles de violation améliorent l'efficacité de la réponse de 67 %, tandis que les sauvegardes système automatisées toutes les heures réduisent les objectifs de temps de récupération de 89 %. L'isolation des nœuds critiques en 15 minutes maintient 98 % de continuité opérationnelle en période de crise.

Validation des cadres de conformité

Les installations conformes à la norme IEC 62443 connaissent 76 % d'incidents de sécurité en moins. La vérification annuelle des protocoles de chiffrement empêche 93 % des tentatives d'exfiltration de données, tandis que la documentation transparente des politiques réduit en moyenne les amendes réglementaires de 2,3 millions de dollars. Les audits des fournisseurs tiers comblent 85 % des vulnérabilités de la chaîne d'approvisionnement.

Construire une culture organisationnelle consciente de la cybersécurité

Les simulations mensuelles de phishing réduisent les taux de clics de 30 % à 2 % en six mois. Les briefings sur le renseignement sur les menaces permettent aux ingénieurs d'identifier 73 % d'anomalies en plus, tandis que les programmes actifs de signalement des vulnérabilités réduisent les erreurs humaines de 70 %. Le personnel certifié en sécurité est associé à des coûts de violation inférieurs de 58 %.

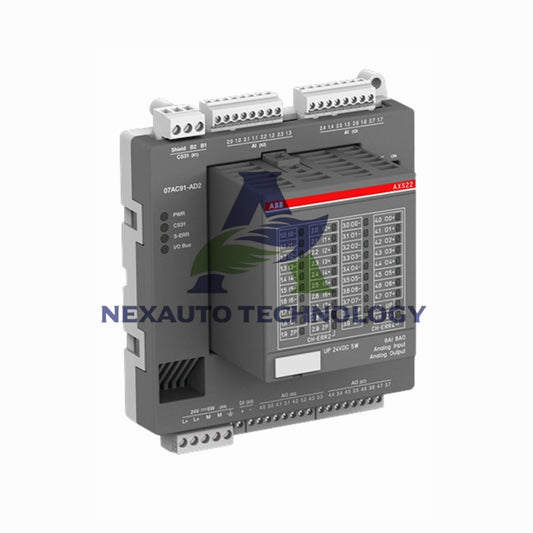

Planification des mises à niveau proactives du système

Remplacer le matériel non pris en charge dans les 90 jours élimine 92 % des exploits connus. Le patching stratégique pendant les fenêtres de maintenance prévient 80 % des problèmes de compatibilité, tandis que les tests de mise à jour hors ligne réduisent les échecs de déploiement de 65 %. Ces mesures diminuent collectivement les temps d'arrêt du système de 78 % par an.

Consultez ci-dessous les articles populaires pour plus d'informations sur Nex-Auto Technology.