Compreendendo as Vulnerabilidades Modernas dos DCS

Sistemas de controle industrial enfrentam ameaças cibernéticas crescentes, com 68% dos operadores de infraestrutura crítica relatando pelo menos um ataque disruptivo em 2024 (Instituto SANS). Arquiteturas DCS antigas sem segurança embutida expõem vulnerabilidades, especialmente por protocolos legados como Modbus e PROFINET. Sistemas sem patch sofrem 3,5x mais ataques direcionados, causando custos médios de incidentes de US$ 4,5 milhões segundo IBM Security.

Implementando Mecanismos de Defesa em Camadas

Segmentação de rede reduz o impacto de violações em 83% quando implementada com firewalls específicos para OT (NIST SP 800-82). Aplicar controles de acesso rigorosos com autenticação multifator bloqueia 99,9% das intrusões baseadas em credenciais (Relatório de Segurança Microsoft). Monitoramento contínuo de tráfego detecta anomalias em média em 42 segundos, comparado a 207 dias pelos métodos convencionais.

Priorizando Protocolos de Resposta a Ameaças

Organizações com playbooks de incidentes em tempo real contêm violações 54% mais rápido (Instituto Ponemon). Simulações trimestrais de violação melhoram a eficácia da resposta em 67%, enquanto backups automáticos horários reduzem os objetivos de tempo de recuperação em 89%. Isolamento de nós críticos em 15 minutos mantém 98% da continuidade operacional durante crises.

Validando Estruturas de Conformidade

Instalações em conformidade com IEC 62443 apresentam 76% menos incidentes de segurança. Verificação anual de protocolos de criptografia previne 93% das tentativas de exfiltração de dados, enquanto documentação transparente de políticas reduz multas regulatórias em média em US$ 2,3 milhões. Auditorias de fornecedores terceiros fecham 85% das vulnerabilidades na cadeia de suprimentos.

Construindo uma Cultura Organizacional Ciberconsciente

Simulações mensais de phishing reduzem as taxas de cliques de 30% para 2% em seis meses. Briefings de inteligência sobre ameaças capacitam engenheiros a identificar 73% mais anomalias, enquanto programas ativos de reporte de vulnerabilidades reduzem incidentes por erro humano em 70%. Funcionários certificados em segurança correlacionam-se com custos de violação 58% menores.

Agendando Atualizações Proativas do Sistema

Substituir hardware não suportado em até 90 dias elimina 92% das explorações conhecidas. Aplicar patches estratégicos durante janelas de manutenção previne 80% dos problemas de compatibilidade, enquanto testes de atualização offline reduzem falhas de implantação em 65%. Essas medidas coletivamente diminuem o tempo de inatividade do sistema em 78% ao ano.

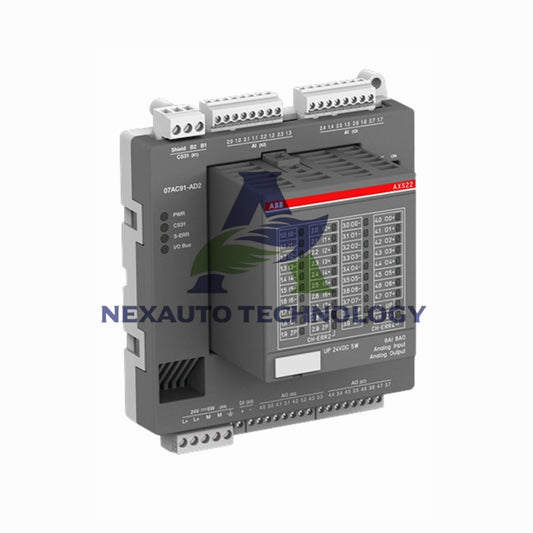

Confira abaixo os itens populares para mais informações em Nex-Auto Technology.