Zrozumienie współczesnych podatności DCS

Systemy sterowania przemysłowego stoją w obliczu rosnących zagrożeń cybernetycznych, z 68% operatorów infrastruktury krytycznej zgłaszających co najmniej jeden zakłócający atak w 2024 roku (SANS Institute). Starzejące się architektury DCS bez wbudowanego bezpieczeństwa ujawniają luki, szczególnie przez protokoły dziedziczone takie jak Modbus i PROFINET. Niezaktualizowane systemy doświadczają 3,5 razy więcej ataków celowanych, powodując średnie koszty incydentów na poziomie 4,5 miliona dolarów według IBM Security.

Wdrażanie wielowarstwowych mechanizmów obronnych

Segmentacja sieci zmniejsza skutki naruszeń o 83% przy wdrożeniu z zaporami specyficznymi dla OT (NIST SP 800-82). Egzekwowanie ścisłej kontroli dostępu z uwierzytelnianiem wieloskładnikowym blokuje 99,9% włamań opartych na poświadczeniach (Microsoft Security Report). Ciągły monitoring ruchu wykrywa anomalie średnio w 42 sekundy, w porównaniu do 207 dni w przypadku metod konwencjonalnych.

Priorytetyzacja protokołów reagowania na zagrożenia

Organizacje z podręcznikami incydentów w czasie rzeczywistym ograniczają naruszenia o 54% szybciej (Ponemon Institute). Kwartalne symulacje naruszeń poprawiają skuteczność reakcji o 67%, podczas gdy automatyczne godzinne kopie zapasowe systemu skracają cele czasu odzyskiwania o 89%. Izolacja krytycznych węzłów w ciągu 15 minut utrzymuje 98% ciągłości operacyjnej podczas kryzysów.

Weryfikacja ram zgodności

Obiekty zgodne z IEC 62443 doświadczają o 76% mniej incydentów bezpieczeństwa. Coroczna weryfikacja protokołów szyfrowania zapobiega 93% prób wycieku danych, podczas gdy przejrzysta dokumentacja polityk zmniejsza kary regulacyjne średnio o 2,3 miliona dolarów. Audyty dostawców zewnętrznych eliminują 85% luk w łańcuchu dostaw.

Budowanie kultury organizacyjnej świadomej cyberzagrożeń

Miesięczne symulacje phishingu zmniejszają wskaźniki kliknięć z 30% do 2% w ciągu sześciu miesięcy. Briefingi wywiadu zagrożeń umożliwiają inżynierom wykrycie o 73% więcej anomalii, podczas gdy aktywne programy raportowania podatności redukują błędy ludzkie o 70%. Personel z certyfikatami bezpieczeństwa wiąże się z 58% niższymi kosztami naruszeń.

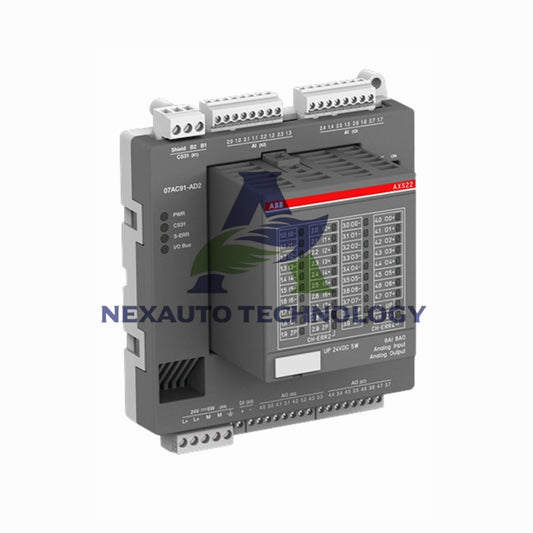

Planowanie proaktywnych aktualizacji systemu

Wymiana nieobsługiwanego sprzętu w ciągu 90 dni eliminuje 92% znanych exploitów. Strategiczne łatanie podczas okien konserwacyjnych zapobiega 80% problemów z kompatybilnością, podczas gdy testowanie aktualizacji offline zmniejsza niepowodzenia wdrożeń o 65%. Te działania łącznie zmniejszają przestoje systemu o 78% rocznie.

Sprawdź poniżej popularne pozycje, aby uzyskać więcej informacji w Nex-Auto Technology.